Computerwurm

Ein Computerwurm ist ein selbstständiges Computerprogramm (Gegensatz: Computervirus), das sich über Computernetzwerke durch Ausnützen von Sicherheitslücken verbreitet, wie zum Beispiel durch Versenden von infizierten E-Mails (selbstständig durch eine SMTP-Engine oder durch ein E-Mail-Programm), durch IRC-, Peer-To-Peer- und Instant-Messaging-Programme oder über Dateifreigaben. Die erst seit kurzem auftretenden Handywürmer verbreiten sich über Bluetooth und infizierte MMS.

Ein Wurmprogramm muss nicht unbedingt eine spezielle Schadensroutine enthalten. Da das Wurmprogramm aber sowohl auf den infizierten Systemen als auch auf den Systemen, die es zu infizieren versucht, Ressourcen zur Weiterverbreitung bindet, kann es allein dadurch gewaltige wirtschaftliche Schäden anrichten. Des weiteren können Würmer die Belastung anderer Systeme im Netzwerk wie etwa Mailserver, Router und Firewalls erhöhen.

Unterschied zwischen Virus und Wurm

Computer-Viren und -Würmer verbreiten sich beide auf Computern, doch basieren sie zum Teil auf vollkommen verschiedenen Konzepten und Techniken.

Ein Virus verbreitet sich, indem er Dateien infiziert, also sich in eine ausführbare Datei, in einigen Fällen auch in einen Bootsektor oder als Makro in eine interpretierte Datei, die vertrauenswürdig erscheint, integriert und somit Teil einer schon bestehenden Programmroutine wird. Die Verbreitung des Virus erfolgt durch Weitergabe dieser infizierten Dateien. Auf welchem Wege sie weitergegeben werden (Datenträger, Netzwerk, Internet, ...), ist für die Definition „Virus“ unerheblich.

Würmer dagegen warten nicht passiv darauf, dass sie mit infizierten Dateien weitergegeben werden. Sie versuchen auf unterschiedliche Art aktiv via Netzwerk weitere Computer zu infizieren. Aber auch ein Wurm kann – wie ein Virus – in vertrauenswürdigen Dateien getarnt integriert sein.

Tarnung und Verbreitung

Würmer verbreiten sich derzeit meisten auf einem von zwei Wegen: Entweder automatisch über das Netzwerk (siehe Automatisches Ausführen) oder per E-Mail.

Verbreitung per E-Mail

Der Wurm verschickt eine Kopie von sich als E-Mail-Anhang. Der Inhalt der E-Mail zielt darauf ab, den Empfänger zu veranlassen den Anhang zu öffnen und somit eine Infektion auszulösen (siehe auch Social Engineering). Verschiedene Techniken dienen der Tarnung des gefährlichen Anhangs.

Im Folgenden einige zurzeit bekannte Methoden:

Tarnung durch doppelte Dateinamenserweiterung

Wurmprogrammdateien werden mit doppelter Dateinamens-Erweiterung versehen, wobei darauf gebaut wird, dass beim Empfänger die Anzeige der Dateinamen-Erweiterung ausgeblendet wird (Windows Standardeinstellung). So wird beispielsweise das ausführbare Wurmprogramm „music.mp3.exe“, nur als „music.mp3“ angezeigt und erscheint dem Opfer als harmlose Musikdatei. Ein Öffnen dieser Datei verursacht allerdings nicht das erwartete Abspielen, sondern die unkontrollierte Ausführung eines Programms.

Das selbe Prinzip funktioniert bei „.pif“-Dateien, die unter Windows Anwendungen aufrufen. Diese Dateiendung wird allerdings auch dann nicht angezeigt, wenn die Option Erweiterung bei bekannten Dateitypen ausblenden deaktiviert ist.

Dateiarten, deren Ausführbarkeit dem Opfer nicht bewusst ist

Die Ausführbarkeit von „.exe“-Dateien unter Windows ist vielen Anwendern bekannt. Es gibt aber einige Dateiarten, bei denen dies nicht so gut bekannt ist. Wurm-Programmierer spekulieren deshalb darauf, dass diese Dateien nicht mit der selben Vorsicht wie „.exe“-Dateien behandelt und dadurch leichtfertig zur Ausführung gebracht werden.

Beispiele sind Dateien mit der Endung „.scr“ (für gewöhnlich Bildschirmschoner für Windows), Dateien mit der Endung „.pif“ (normalerweise MS-DOS-Datei-Verknüpfungen) oder Dateien mit der Endung „.bat“ (Batch-Dateien) .

Codierung in für Virenprogramme unzugängliche Formate

Oft werden Würmer in ZIP-Archive verpackt, um es Virenscannern zu erschweren, den Wurm zu entdecken. Zum Teil sind diese ZIP-Archive mit einem Passwort verschlüsselt, das sich im E-Mail-Text befindet. Dadurch wird es Virenscannern nahezu unmöglich gemacht, den Inhalt des Anhangs zu analysieren.

Automatisches Ausführen

Die Verbreitung der meisten Würmer ist davon abhängig, in irgendeiner Weise den Anwender zu täuschen und zu Aktionen zu veranlassen, über deren Konsequenzen er sich nicht im Klaren ist. Im Allgemeinen ist dies das Öffnen ihm zugesandter Dateien. Allerdings gibt es auch Würmer, welche nicht von der Mitwirkung des Opfers abhängig sind. Sie nutzen Techniken, die ihre Aktivierung auf dem Rechner des Opfers automatisch veranlassen. Da dies grundsätzlich nicht möglich sein sollte, fällt dies unter die Kategorie „Ausnutzen von Sicherheitslücken“.

Der Wurm MS Blaster nutzt einen Remote-Exploit in der RPC/DCOM-Schnittstelle von Windows 2000 und XP. Das bedeutet, er nutzt eine Sicherheitslücke aus (engl. „to exploit“), um Rechner über das Netzwerk zu infizieren. Nach einer Infektion beginnt er wahllos das Netzwerk (Internet) nach weiteren Rechnern mit dieser Sicherheitslücke zu scannen, um sie unverzüglich ebenfalls zu infizieren (siehe Geschichte).

Neben Sicherheitslücken des Betriebssystems können auch Sicherheitslücken innerhalb von Kommunikationssoftware Einfallstore für Würmer bieten. Eine Reihe von Würmern nutzt einen Fehler in der Javascript-Implementierung des bekannten E-Mailprogramms „Outlook Express“. HTML-E-Mails, welche mit speziellem Javascript-Code ausgestattet waren, gelang es, selbständig die Anlage zu öffnen und somit die Infektion auszulösen. Allein das Betrachten des E-Mailtextes öffnet dann ohne weiteres Zutun des Anwenders die Anlage. Der Fehler lag in der Bibliotheksdatei mshtml.dll, die Outlook (und auch andere Programme) zum Anzeigen von HTML E-Mails benützt. Für diese Sicherheitslücke hat Microsoft in der Zwischenzeit ein Update bereitgestellt. Zum Ausführen von Wurm-Anhängen enthält eine E-Mail HTML-Code, der ein Fenster im Fenster (iframe) erzeugt, in dem der Datei-Anhang mit Hilfe von einem Script (z. B. JScript oder VBScript) gestartet wird. Der Wurm verschickt sich selbst, wobei aus dem Adressbuch des Benutzers wahllos Empfänger- und Absenderadressen entnommen werden. Es ist daher sinnlos, beim Empfang einer verseuchten E-Mail eine Warnung an die Absenderadresse zu schicken; es trifft höchstwahrscheinlich den Falschen. Eine ähnliche Sicherheitslücke existierte auch im E-Mailprogramm „Eudora“.

Auch gibt es Würmer, welche es nicht (hauptsächlich) auf die Rechner von Anwendern absehen, sondern auf Servercomputer. So gab es in der Vergangenheit eine ganze Reihe von Würmern, welche sich auf Sicherheitslücken im Internet Information Server (weit verbreitete Webserver-Software für Windows) spezialisierten. Nach der Infektion begannen die Server selbständig nach weiteren Servern zu suchen, um auch diese zu infizieren.

Instant Messaging-Würmer

Instant Messaging-Programme sind sogenannte Chat-Programme wie zum Beispiel ICQ oder MS Messenger. Ein Wurm dieser Art verbreitet sich, indem er allen Kontakten, einen Link zu einer Seite schickt, welche den Wurm enthält. Klickt der Benutzer auf den Link, wird der Wurm auf dem Computer installiert und ausgeführt. Nun sendet der Wurm auch von diesem Computer den Link an alle eingetragenen Kontakte weiter. Es wäre technisch möglich, dass sich der Wurm allen eingetragenen Kontakten zum Download anbietet, doch Dank fehlender Dokumentationen der Programme ist so ein Wurm noch nicht aufgetreten.

IRC-Würmer

IRC-Clients sind Programme, mit denen jeder beliebige Benutzer mit anderen Benutzern virtuell in Echtzeit Textnachrichten im Internet Relay Chat austauschen kann. Die meisten IRC-Programme benutzen, um sich am IRC-Server anmelden zu können, ein spezielles Script, das beim Starten des Programms ausgeführt wird. Dieses Script beinhaltet Befehle, die das IRC-Programm ausführt. Diese Befehle sind zum Beispiel das Einloggen in einen Channel, das Schreiben von Meldungen aber auch das Versenden von Dateien. Ein IRC-Wurm, der einen Computer infiziert hat, sucht nach IRC-Progammen, die er benutzen kann, um sich weiterzuverbreiten. Wenn er ein solches Programm gefunden hat, modifiziert er das Script, welches automatisch geladen wird. Beim nächsten Start des IRC-Programms wird der Wurm selbstständig an alle Benutzer in einem Chatraum verschickt. Wenn ein Benutzer den Download akzeptiert und öffnet, wird wieder dasselbe wiederholt. Derzeit gibt es fünf IRC-Programme, für die es IRC-Würmer gibt (mIRC, pIRCh, vIRC, dIRC und Xircon).

P2P-Würmer

Peer-To-Peer ist eine Netzwerkform, die ohne Server Rechner im Netz verbindet, d.h. eine Direktverbindung zwischen den einzelnen Benutzern herstellt. Die meisten im Internet erhältlichen Tauschbörsen wie Kazaa oder Morpheus sind Peer-To-Peer-Netzwerke. Es gibt zwei Möglichkeiten, wie sich ein Wurm in einer Tauschbörse verbreitet. Die erste Möglichkeit ist, dass sich der Wurm in den freigegebenen Ordner kopiert, von dem andere Benutzer Dateien downloaden können. Für diese Art von Würmern ist die richtige Namensgebung sehr wichtig, da mehr Benutzer eine Datei mit einem interessanten Namen downloaden als eine Datei mit einem zufällig erstellten Namen. Darum gibt es Würmer, die ihre Namen im Internet auf speziellen Seiten suchen, um so glaubwürdig wie möglich zu sein. Diese Art der Verbreitung in Tauschbörsen ist sehr einfach und nicht sehr effektiv. Bei der zweiten Möglichkeit der Verbreitung bietet der Wurm über ein Peer-To-Peer-Protokoll bei jeder Suchabfrage den anderen Benutzern des P2P-Netzwerkes eine infizierte Datei als Suchergebnis an. Der Benutzer kopiert dann den Wurm als vermeintlich gesuchte Datei auf seinem Computer und infiziert ihn beim Öffnen. Diese Art der Verbreitung ist sehr effektiv, aber schwierig zu programmieren und deshalb kaum verbreitet.

Handywürmer

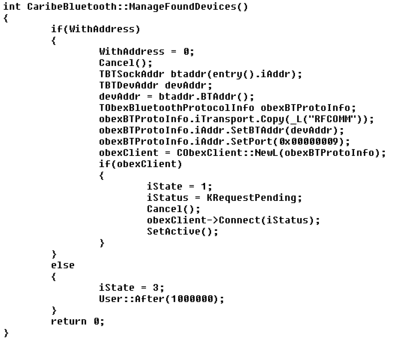

Handywürmer sind die neuste Art von Würmern. Zuerst aufgetreten sind sie im Juni 2004. Die derzeitigen Würmer verbreiten sich meist über Bluetooth, eine kabellose Verbindung zwischen Handys, Drucker, Scanner oder sogar Bordcomputern von Autos mit einer Reichweite von ungefähr zehn Metern. Handywürmer greifen das Betriebssystem SymbianOS an und versuchen, sich selbst mit Bluetooth an alle erreichbaren Bluetooth-Empfänger zu schicken. Gleich wie im Computersektor – so vermuten Antivirenhersteller – werden im Handybereich immer mehr Viren und Würmer auftreten. Seit dem Jahr 2005 ist es auch möglich, dass sich Handywürmer durch MMS verbreiten. Die derzeitigen Handywürmer sind jedoch noch zu trivial, um als wirkliche Gefahr zu gelten. Auch ist noch kein Handywurm „in-the-wild“ (offiziell verbreitet) gesichtet worden. Sicherheitsexperten befürchten jedoch, dass die Entwicklung von Handywürmern zukünftig das gleiche Ausmaß annimmt wie die Entwicklung der bereits lange existierenden Computerwürmer. Ein wirklicher Schutz gegen Handywürmer wird zur Zeit erst entwickelt. Zwar gibt es schon ein Antiviren-Programm für SymbianOS, jedoch ist dieses noch bei keinem Handy vorinstalliert enthalten. Eine weitere Schutzmöglichkeit – ein betreiber-basiertes Programm, das alle Nachrichten durchsucht – ist derzeit noch nicht möglich, da die Verzögerung bis zum Empfangen einer Nachricht zu groß werden würde. Antivirenhersteller empfehlen ihren Kunden daher, Bluetooth standartmäßig zu deaktivieren.

Schutz

Wenn man sich vor Würmern schützen möchte, muss man sich erst fragen, vor welchen Angriffen genau man sich denn schützen möchte. Nur vor dem konkreten Einzelfall oder Klassen von konkreten Einzelfällen kann man sich schützen. Man muss also die konkreten Verbreitungs- bzw. Angriffsmethoden kennen, verstanden haben und dazu passende Schutzmechanismen planen und umsetzen. „Sich unwohl fühlen“ oder „sich besser fühlen“ mit bestimmten Maßnahmen sind keine Kriterien für einen vernünftigen Schutz. Auch blind Schutz-Software zu installieren ist nicht zielführend.

Sicherheitslücken in Anwendungen

Heutige Anwendungen sind so komplex, dass nicht mehr garantiert werden kann, dass sie fehlerfrei sind. Man geht in der Regel sogar davon aus, dass zahlreiche Fehler enthalten sind. Einige dieser Fehler lassen sich dazu benutzen, Programm-Code auszuführen, was aber natürlich durch den Programmierer der fehlerhaften Anwendung niemals vorgesehen war. Geschickt geformte Daten können so plötzlich einen MP3-Player z.B. veranlassen, Dateien zu löschen.

Schützen kann man sich dagegen durch viel Aufmerksamkeit: Allgemein gilt, dass Software (Betriebssystem, E-Mail-Software) immer auf dem neuesten stabilen Stand sein sollte. Viele Würmer nutzen Sicherheitslücken veralteter Softwareversionen, um sich zu verbreiten. Rechner, deren Software auf dem neuesten Stand ist, deren bekannte Sicherheitslücken beseitigt sind, sind deutlich schwerer zu infizieren. Außerdem gilt es sich zu informieren, ob in den verwendeten Anwendungen und Betriebssystem Sicherheitslücken existieren, wie man diese Lücken schließen kann und bei oftmals auffälligen Anwendungen zu überlegen, ob man diese Anwendung wirklich weiter einsetzen möchte.

Unterscheiden muss man noch Client-Anwendungen bzw. nicht netzwerkfähige Anwendungen und Server-Anwendungen. Die erste Klasse von Anwendungen muss vom Benutzer des Computers dazu veranlasst werden, Daten zu verarbeiten. Ein E-Mail-Programm beispielsweise holt nur vom Benutzer initiiert E-Mails ab, über das Netzwerk lässt sich dieser Vorgang nicht steuern. Gegen Lücken in solchen Anwendungen helfen keine Paketfilter und auch keine Personal-Firewalls. Entweder man verwendet eine solche Anwendung einfach nicht oder man versucht, durch Patches diese Lücken zu schließen.

Die zweite Klasse von Anwendungen, Server-Anwendungen oder auch Dienste, warten auf Anfragen über das Netzwerk: jeder Fremde kann Daten an diese Anwendungen per Netzwerk/Internet schicken. Somit steigt das Risiko, infiziert zu werden, wenn Sicherheitslücken in solchen Anwendungen existieren. Windows beispielsweise startet eine Vielzahl von solchen Server-Anwendungen schon beim Systemstart. Mehrere Würmer hatten so bereits leichtes Spiel, als Sicherheitslücken in diesen Server-Anwendungen bekannt wurden - notwendig ist diese sicherheitskritische Standard-Konfiguration von Windows nicht.

Schützen kann man sich vor Sicherheitslücken in Server-Anwendungen durch rechtzeitiges Einspielen von Patches, durch Beenden oder Umkonfiguration der Server-Anwendung, so dass keine Anfragen mehr über das Netzwerk angenommen werden, oder durch das Dazwischenschalten von Paketfiltern, die riskante Anfragen an Server-Anwendungen ausfiltern.

Schutz vor Social-Engineering

Technisch kann man sich nicht vor Social-Engineering schützen, man ist darauf angewiesen seinen Verstand zu gebrauchen und stets kritisch zu sein.

Gegen die Verbreitungsform E-Mail ist der sicherste Schutz der verantwortungsvolle Umgang mit E-Mail und deren Anhängen. Es sollten keine unverlangten Anhänge geöffnet werden. Auch bekannte Absender sind keine Gewährleistung der Echtheit, da zum einen die Absender meist gefälscht sind und zum anderen bekannte Absender ebenfalls Opfer von Würmern werden können. Im Zweifelsfall sollte man beim Absender nachfragen. Vor dem Öffnen zugesandter Dateien ist eine vorherige Prüfung mit der Antivirensoftware niemals falsch.

Schutz durch Software

Virenscanner

Ein Virenscanner kann im Einzelfall Infektionen verhindern, nämlich dann, wenn vor dem Ausführen einer Datei, die einen Wurm enthält, der Virenscanner die Datei prüft, den Wurm erkennt und zugleich das Ausführen verhindert oder schon im Vorfeld bei Routine-Scans diese Datei entdeckt und der Anwender darauf aufmerksam gemacht wird. Ein solches Szenario ist beim Social-Engineering denkbar, wo dem Anwender nicht klar ist, dass er eine Datei ausführt oder über die Eigenschaften des Programms getäuscht wird. Da der Virenscanner aber den Wurm nicht kennen muss, ist dieses Szenario durch einen Virenscanner nicht abgedeckt. Zahlreiche andere Infektionsmöglichkeiten können vom Virenscanner gar nicht verhindert werden, beispielsweise die Infektion über eine laufende Server-Anwendung.

Die Bereinigung eines infizierten Systems ist durch einen Virenscanner nicht zuverlässig möglich. Hersteller von Virenscannern empfehlen das Neuaufsetzen des infizierten Systems, siehe auch Kompromittierung.

Personal-Firewalls

Es kann hilfreich sein, eine Personal-Firewall-Software zu verwenden bzw. zu aktivieren, wenn sie im Lieferumfang des Betriebssystems enthalten ist (aktuelle Linux-Distributionen, Windows XP Service Pack 2). Diese kann, wenn sie richtig konfiguriert ist, Anfragen über das Netzwerk an laufende Server-Anwendungen ausfiltern und somit das Ausnutzen von auch noch unbekannten Sicherheitslücken verhindern. Sinnvoll ist diese Maßnahme vor allem, wenn es nicht möglich ist, die Server-Anwendung zu beenden oder so zu konfigurieren, dass Anfragen nicht mehr angenommen werden oder aber wenn die Gefahr besteht, dass eine Server-Anwendung ungewollt gestartet wird.

Paketfilter

Die meisten Personal-Firewalls haben auch einen Paketfilter integriert. Ein Paketfilter ist eine Anwendung, die Netzwerkkommunikation nach bestimmten technischen Kriterien filtern kann. Diese Kriterien kann man durch die Konfiguration des Paketfilters festlegen. Um sich vor Angriffen auf Server-Anwendungen zu schützen kann man einen solchen Paketfilter einsetzen, indem man Anfragen an diese Server-Anwendung ausfiltert, wenn Gründe dagegen sprechen die Server-Anwendung zu beenden oder die Gefahr besteht, dass eine Server-Anwendung ungewollt gestartet wird.

Rechtetrennung des Betriebssystems

Ausgereifte Betriebssysteme (Linux, Windows ab Version NT) bieten von Hause aus Sicherheitsmechanismen, welche eine Infektion deutlich erschweren bzw. unmöglich machen können. Viele Windows-Nutzer beispielsweise arbeiten stets mit Administratorrechten. In diesem Betriebszustand sind viele Sicherheitsschranken des Betriebssystems außer Kraft. Ein versehentlich oder automatisch gestartetes Wurmprogramm (das gleiche gilt für Viren) kann sich ungehindert die Kontrolle über viele Systemfunktionen aneignen. Sinnvoller ist es, sich zwei Benutzerkonten einzurichten: eines für die routinemäßige Arbeit mit stark eingeschränkten Benutzerrechten, insbesondere eingeschränkten Rechten zur Softwareinstallation; das andere mit Administratorrechten allein für Installations- und Konfigurationsarbeiten. Leider funktionieren diverse Programme unter Windows nicht oder nur unzuverlässig mit eingeschränkten Benutzerrechten. Für alle Betriebssysteme gilt aber, dass das Arbeiten mit eingeschränkten Benutzerrechten Computerwürmer nicht in jedem Fall verhindert. Grund dafür ist, dass jeder Benutzer zum Beispiel E-Mails verschicken kann.

Wirtschaftlicher Schaden

Der finanzielle Schaden, den Computerwürmer anrichten können, ist viel höher als jener bei Computerviren. Grund dafür ist der enorme Verbrauch an Netzwerkressourcen. Dieser Verbrauch kann zu einem Ausfall von Servern wegen Überlastung führen. Wenn ein Server ausfällt, führt das in Betrieben zu einem Arbeitsausfall. Anfang Mai 2004 erlitt eine Anzeigetafel des Flughafen Wien-Schwechat durch den Wurm "Sasser" kurzfristig einen Totalausfall. Auswirkungen hatte dies aber nur auf das interne Informationssystem und konnte durch einen Neustart des betroffenen Computers behoben werden. Es entstanden keine Schäden, nicht einmal eine Verspätung.

Einen weiteren wirtschaftlichen Schaden können in Zukunft Handywürmer nach sich ziehen, die sich über MMS verbreiten. Wenn ein solcher Wurm dutzende kostenpflichtige MMS verschickt, ist mit einem hohen finanziellen Verlust zu rechnen.

Weitere finanzielle Schäden können durch so genannte Distributed Denial of Service-Attacken entstehen. Wie am Beispiel W32.Blaster ersichtlich ist, können dadurch sogar große Betriebe wie SCO oder Microsoft in Bedrängnis gebracht werden.

Kopfgeld auf Wurmautoren

Im November 2003 gründet Microsoft ein sogenanntes Anti-Virus-Reward-Program, um weltweit die Jagd auf Verantwortliche für die Verbreitung von Würmern und Viren zu unterstützen. Bei der Gründung erhielt die Initiative ein Startkapital von 5 Millionen US-Dollar, wovon bereits ein Teil der Summe für die Ergreifung und Verurteilung aktueller Wurm-Verbreiter zur Belohnung ausgesetzt wurde. Damit will Microsoft die zuständigen Ermittlungsbehörden bei der Fahndung nach den Verursachern unterstützen. Microsoft arbeitet mit Interpol, dem FBI, dem Secret Service und dem Internet Fraud Complaint Center zusammen, denn „boshafte Würmer und Viren sind kriminelle Attacken auf jedermann, der das Internet benutzt“.

Derzeitig sind die Autoren der Würmer W32.Blaster, Sasser, Netsky und Sobig auf der „Wanted“-Liste. Im Mai 2004 hatte dieses Programm seinen ersten Erfolg, als der Wurmautor von Sasser und Netsky verhaftet und verurteilt wurde. Wahrscheinlich wurde er von seinen Freunden wegen der ausgesetzten Belohnung verraten.

Geschichte

Anfänge

Das Konzept eines Computerwurms oder Netzwerkwurms wurde schon 1975 im Science-Fiction-Buch The Shockwave Rider (dt. Der Schockwellenreiter) von John Brunner erwähnt. Aber erst im Jahr 1988 wurde von Robert Morris der erste wirkliche Computerwurm programmiert. Der sogenannte Morris-Wurm verbreitete sich unter Ausnutzung von einigen Unix-Diensten, wie z.B. sendmail, finger oder rexec sowie der r-Protokolle. Zwar hatte der Wurm keine direkte Schadensroutine, trotzdem legte er wegen seiner aggressiven Weiterverbreitung ca. 6000 Rechner lahm - das entsprach zu dieser Zeit ungefähr 10 % des weltweiten Netzes.

Die Entwicklung von Computerwürmern blieb bis Mitte der 90er Jahre beinahe stehen. Grund dafür war, dass das Internet noch nicht die Ausdehnung hatte, die es heute hat. Bis dahin konnten sich Computerviren viel schneller verbreiten.

Mitte der 90er bis 2000

In diesem Zeitraum entwickelten sich die Computerwürmer wieder. Erst im Jahr 1997 läutete der erste E-Mail-Wurm ein neues Zeitalter für Netzwerk-Würmer ein. Er ist in der Makrosprache VBA für Microsoft Word 6/7 geschrieben, und wird ShareFun genannt.

Im selben Jahr wurde auch noch der erste Wurm entdeckt, der sich über IRC verbreiten kann. Er benützte dabei die SCRIPT.INI-Datei des Programms mIRC.

Ein weiteres prägendes Ereignis in diesem Jahr war die Entdeckung des Wurms Homer, der als erster für seine Verbreitung das Transferprotokoll FTP benützt. Ab diesem Zeitpunkt wurde klar, dass auch Netzwerkprotokolle von Würmern ausgenützt werden können.

Das Jahr 1999 war für Würmer sehr entscheidend. Einerseits verbreitete sich über Outlook der E-Mail-Wurm Melissa weltweit und sorgte für große Aufmerksamkeit der Medien. Andererseits wurden erstmals auch komplexe Würmer wie Toadie (der sowohl DOS und Windows Dateien infiziert und sich über IRC und E-Mail verbreitete) und W32.Babylonia (der als erstes Malware sich selbst updaten konnte) entwickelt.

Im Jahr 2000 geriet ein Wurm besonders ins öffentliche Bewusstsein: Mit seinem massiven Auftreten inspirierte der ILOVEYOU-E-Mail-Wurm viele Nachahmer.

2001 bis Heute

Eine wichtige Entwicklung im Jahr 2001 war das Auftreten der ersten Würmer mit einer eigenen SMTP-Engine. Ab diesem Zeitpunkt waren Würmer nicht mehr auf Microsoft Outlook (Express) angewiesen. Auch wurden die ersten Würmer entdeckt, die sich via ICQ oder Peer-to-Peer-Netzwerken verbreiten konnten.

Aber die wichtigste Erneuerung (oder Wiederentdeckung seit dem Morris-Wurm aus dem Jahr 1988) war das Ausnützen von Sicherheitslöchern oder Softwareschwachstellen in Programmen. So erreichte der Wurm Code Red im Jahr 2001 eine große Verbreitung, da er eine Lücke in Microsofts Internet Information Server ausnützt.

Durch das Ausnützen von Schwachstellen konnten nun auch die ersten dateilosen Würmer in Erscheinung treten. Sie verbreiteten sich durch Sicherheitslücken und blieben nur im RAM, speicherten sich also nicht auf die Festplatte.

Im Jahr 2002 wurde mit dem Wurm Slapper die bis zur Zeit am weitesten verbreitete Malware für das Betriebssystem Linux geschrieben.

Das Ausnützen von Sicherheitslücken hielt auch in den Jahren 2003 und 2004 an. Der Wurm SQL Slammer verbreitete sich sehr stark durch Ausnutzen einer Sicherheitslücke im Microsoft-SQL Server. Bis dahin wurden Privat-Anwender von dieser Art von Würmern verschont. Das änderte sich im August 2003, als der Wurm W32.Blaster eine Sicherheitslücke in Microsoft Windows-Betriebssystem ausnutzte und mit einer gewaltigen Verbreitungswelle Schlagzeilen machte. Im Jahr 2004 nutzte der Wurm Sasser ein ähnliches Verfahren und griff damit auch wieder Privatanwender an.

Im Jahr 2004 wird der Wurm Mydoom das erste Mal gesichtet. Die schnelle Verbreitung des Wurms führte für ein paar Stunden zu einer durchschnittlich 10-prozentigen Verlangsamung des Internetverkehrs und einer durchschnittlich erhöhten Ladezeit der Webseiten von 50 Prozent.

In den Jahren 2004 und 2005 wurden die ersten Computerwürmer für Handys entdeckt, die sich auf Smartphones mit dem Betriebssystem SymbianOS verbreiten. SymbOS.Caribe war der erste Handywurm, der sich mit der Bluetooth Netzwerktechnologie weiterverbreitet. Im Jänner 2005 erschien mit SymbOS.Commwarrior dann der erste Wurm, der sich selbst als MMS verschicken kann. Eine Verbreitung eines Handywurms ist derzeit noch nicht bekannt. Grund dafür ist, dass SymbianOS, im Gegensatz zu Microsoft für PCs, noch kein Standard für Handys ist.

Siehe auch

Literatur

- Das große Computer-Viren-Buch, Ralf Burger, 1989, ISBN 3890112005

- Black Hat - Misfits, Criminals, and Scammers in the Internet Age, John Biggs, 2004, ISBN 1590593790 (enlisch)

- The Art Of Computer Virus Research And Defense, Peter Szor, 2005, ISBN 0321304543 (englisch)

Weblinks

- RFC 2828: Internet Security Glossary (u.a. Definition von Worm)

- Reverse Code Engineering: An In-Depth Analysis of the Bagle Virus by Konstantin Rozinov (2004)

- Computer Parasitology Klassifikation und Geschichte von Computerwürmern, Virus Bulletin Konferenz 1999